LDAP được sử dụng để đọc và ghi vào Active Directory. Theo mặc định, lưu lượng LDAP được truyền tải không bảo mật. Bạn có thể bảo mật và an toàn lưu lượng LDAP bằng cách sử dụng công nghệ SSL/TLS (Bảo mật Lớp Truyền tải). Bạn có thể bật LDAP qua SSL (LDAPS) bằng cách cài đặt chứng chỉ được định dạng đúng từ một cơ quan chứng nhận (CA) của Microsoft hoặc một CA không phải của Microsoft theo hướng dẫn trong bài viết này.

Yêu cầu đối với chứng chỉ LDAPS

Để kích hoạt LDAPS, bạn phải cài đặt chứng chỉ đáp ứng các yêu cầu sau:

- Chứng chỉ LDAPS nằm trong kho chứng chỉ Cá nhân của Máy tính cục bộ (được gọi theo chương trình là kho chứng chỉ MY của máy tính).

-

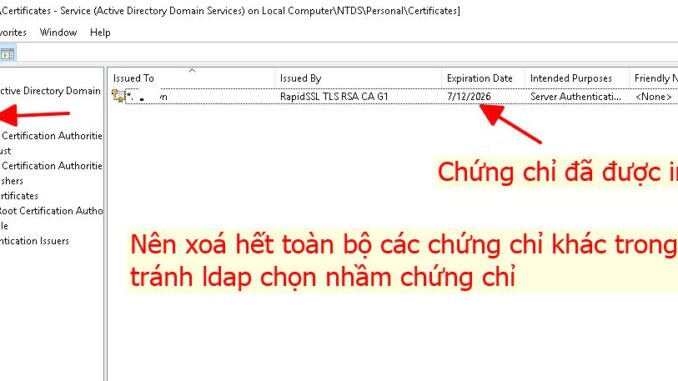

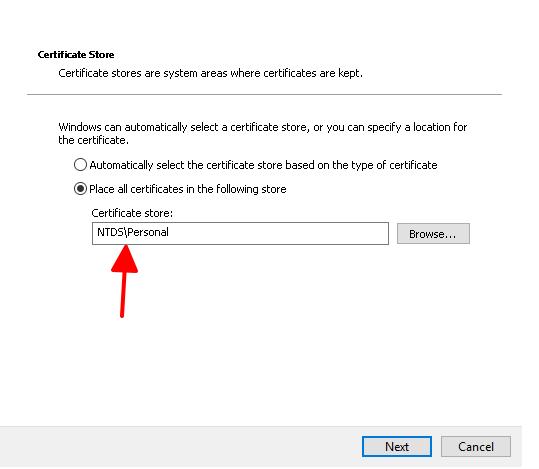

Nếu có chứng chỉ trong kho lưu trữ NT Directory Services (NTDS), DC sẽ sử dụng chứng chỉ trong kho lưu trữ NTDS.

- Tên miền của domain phải tồn tại

Hướng dẫn cài đặt

Sau khi đăng ký SSL bạn có thể convert chứng chỉ thành file PFX để import vào windows

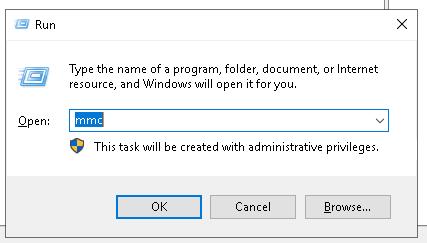

mở MMC bằng cách vào RUN gõ mmc

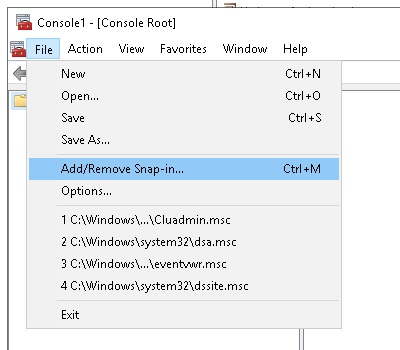

Chọn “Add/remove Snap-in” có thể dùng phím tắt “Ctrl + M”

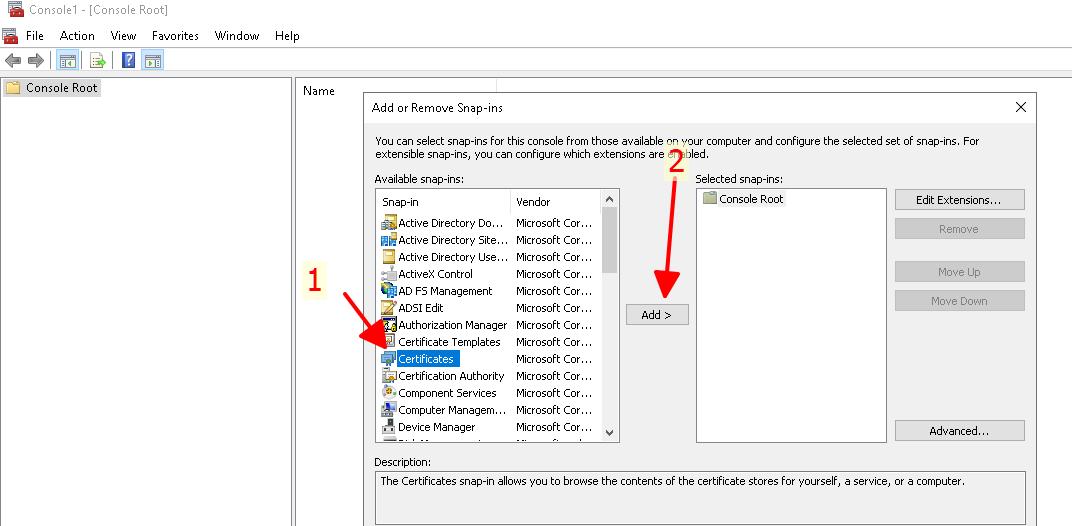

Chọn Certificates -> chọn Add

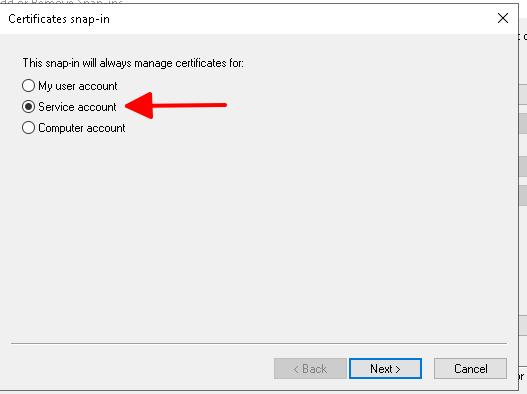

Lựa chọn: Service account

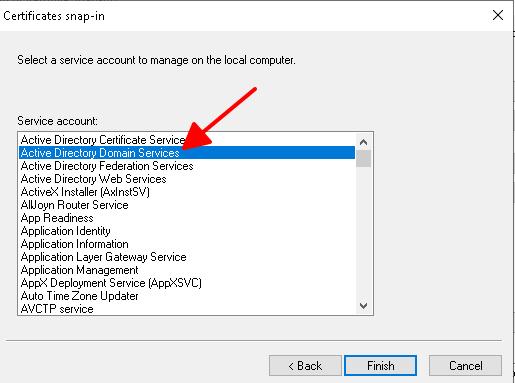

Chọn: Active Directory Domain Services

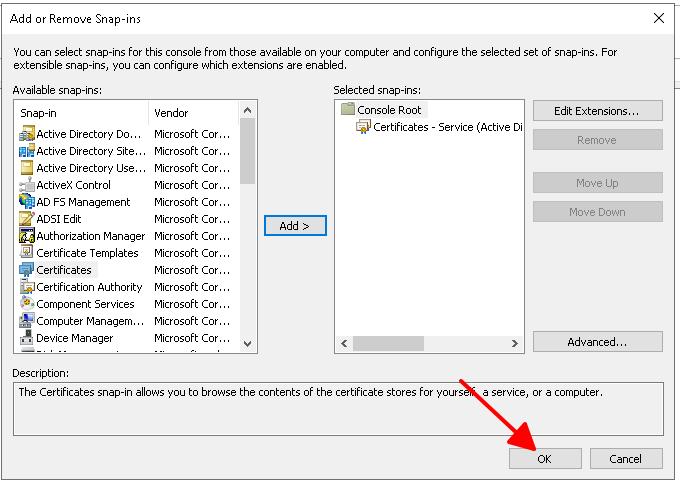

Mục bên phải sẽ hiển thị Certificate vừa lựa chọn ở trên

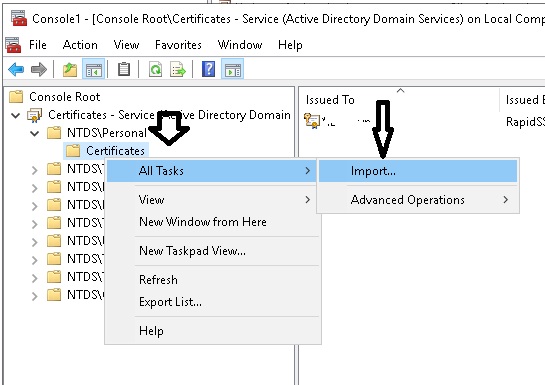

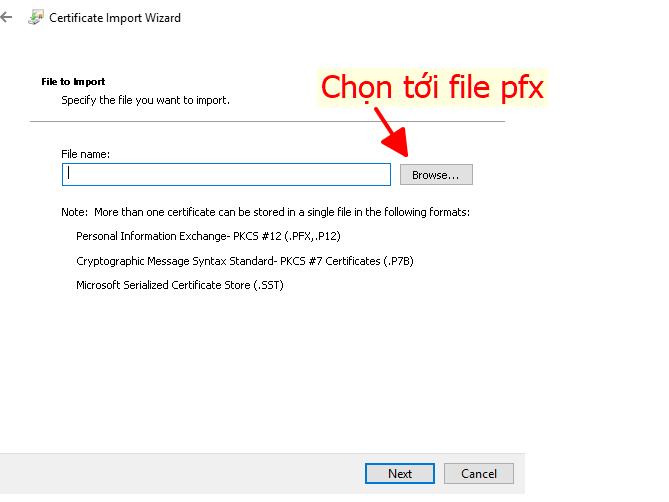

Mở: NTDS\Personal click phải chuột vào Certificates sau đó chọn ALL Tasks -> Import

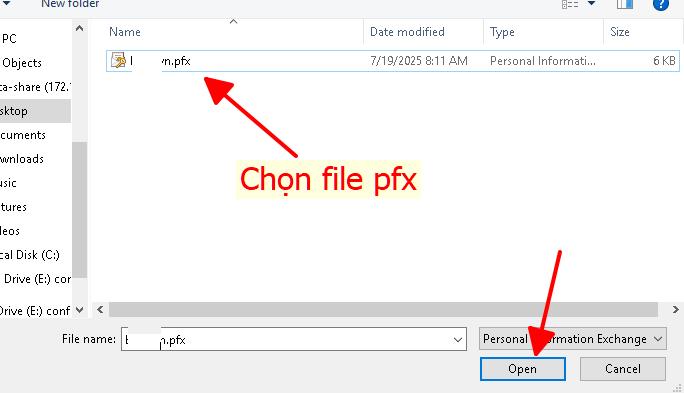

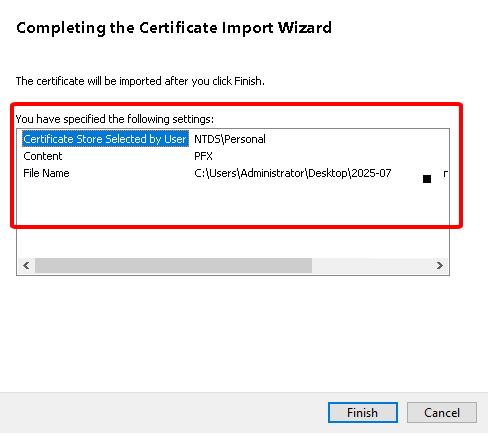

Chọn tới file PFX đã lưu

Chọn all file để hiển thị được file pfx

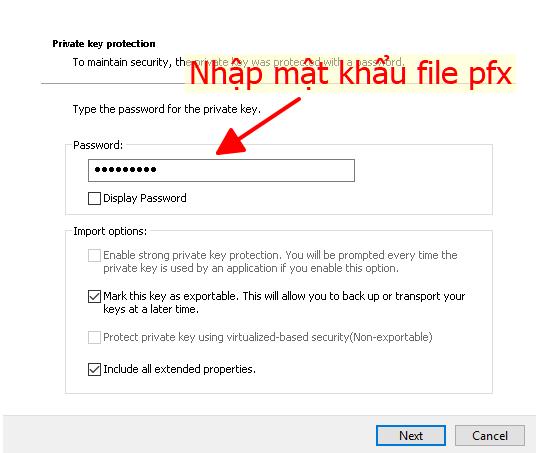

Nhập mật khẩu của file PFX mật khẩu này được tạo khi tạo ra file pfx

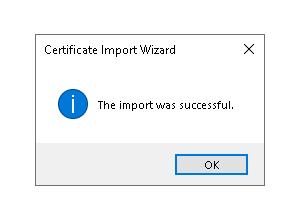

Sau khi Import thành công, ở phần Quản lý Certificate bạn sẽ thấy chứng chỉ đã dược import vào với thời gian mới

- Chú ý: Trong phần NTDS\Personal –> Certificates chỉ để chứng chỉ cho ldap nếu có chứng chỉ khác nên xoá đi để tránh bị nhận nhầm chứng chỉ

Như vậy đã thành công trong cài đặt SSL cho ldap

Xác minh kết nối LDAP

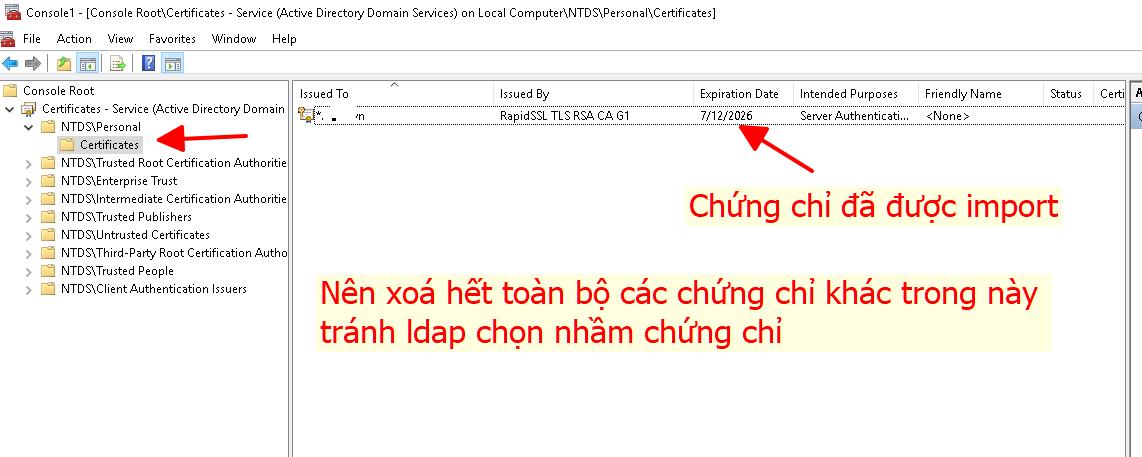

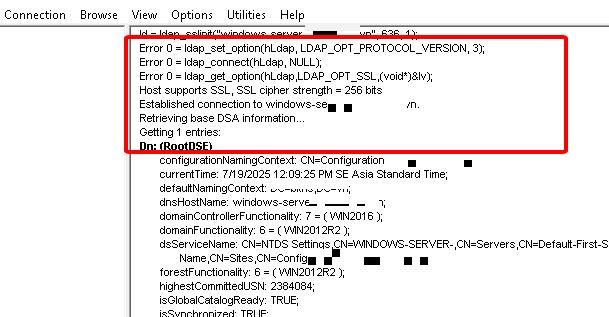

Sau khi chứng chỉ được cài đặt, hãy làm theo các bước sau để xác minh rằng LDAPS đã được bật:

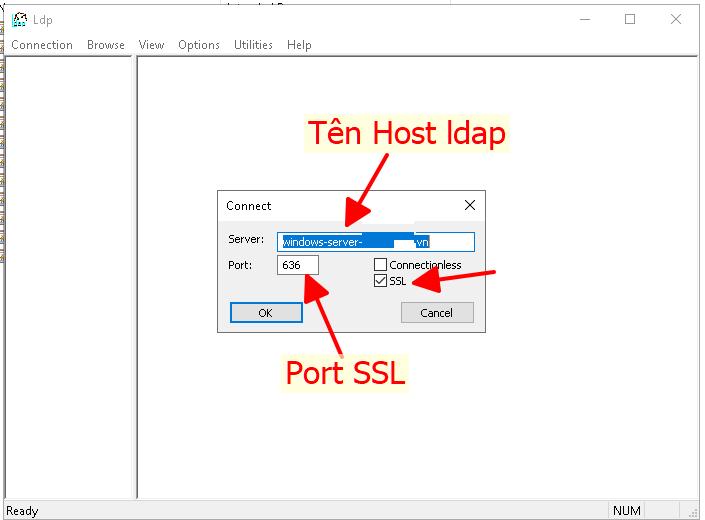

- Khởi động Công cụ quản trị Active Directory (Ldp.exe).

Ảnh kết nối thành công

Domain Controller Sẽ chọn Certificate SSL nào cho LDAP

- Domain sẽ ưu tiên chọn SSL trong ADDS/NTDS hơn là Local Machine

- Khi có Certificate SSL mới được thêm vào ADDS/NTDS chứng chỉ sẽ ngay lập tức được kích hoạt mà không cần restart lại AD

- Nếu có nhiều chứng chỉ AD DS sẽ tự động tìm chứng chỉ ssl có hạn xa nhất (Vì vậy không nên để nhiều SSL khi cài đặt tránh ldap chọn nhầm)

Các vấn đề có thể xảy ra

- Bắt đầu yêu cầu mở rộng TLS

Giao tiếp LDAPS diễn ra qua cổng TCP 636. Giao tiếp LDAPS tới máy chủ danh mục toàn cầu diễn ra qua TCP 3269. Khi kết nối tới cổng 636 hoặc 3269, SSL/TLS được thương lượng trước khi trao đổi bất kỳ lưu lượng LDAP nào.

- Nhiều chứng chỉ SSL

Schannel, nhà cung cấp SSL của Microsoft, sẽ chọn chứng chỉ hợp lệ đầu tiên tìm thấy trong kho lưu trữ máy tính cục bộ. Nếu có nhiều chứng chỉ hợp lệ trong kho lưu trữ máy tính cục bộ, Schannel có thể không chọn đúng chứng chỉ.

- Sự cố lưu trữ chứng chỉ SSL trước SP3

Nếu chứng chỉ LDAPS hiện tại được thay thế bằng chứng chỉ khác, thông qua quy trình gia hạn hoặc do CA cấp đã thay đổi, máy chủ phải được khởi động lại để Schannel sử dụng chứng chỉ mới.

Thông tin từ Windows: https://learn.microsoft.com/en-us/troubleshoot/windows-server/active-directory/enable-ldap-over-ssl-3rd-certification-authority